如今,有 2100 萬個(gè)網(wǎng)站使用排名前 20 位的內(nèi)容管理系統(tǒng) (CMS),可以訪問超過 67,000 個(gè)免費(fèi)插件。根據(jù) BuiltWithTrends,WordPress 是迄今為止最受歡迎的內(nèi)容管理系統(tǒng),擁有 51% 的市場(chǎng)份額。這些 CMS 對(duì)于處理客戶憑證和金融交易的企業(yè)來說是否安全?在理解了 CMS 的基本功能之后,我們將了解這一點(diǎn)。

什么是內(nèi)容管理系統(tǒng)?

內(nèi)容管理系統(tǒng)是允許添加、更新和發(fā)布數(shù)字內(nèi)容的一組或一組應(yīng)用程序。它是您更改網(wǎng)站設(shè)計(jì)、更新產(chǎn)品詳細(xì)信息、上傳圖片或視頻以及進(jìn)行其他更改的結(jié)構(gòu)化工具。

幾十年前,企業(yè)不得不在沒有設(shè)計(jì)模板或應(yīng)用程序的情況下從頭開始構(gòu)建網(wǎng)站。對(duì)于內(nèi)容管理,他們依賴開發(fā)人員在每次發(fā)生變化時(shí)更新 HTML。

WordPress 和Drupal等公共或開源或免費(fèi) CMS徹底改變了網(wǎng)站的創(chuàng)建和管理方式。它們?cè)试S企業(yè)控制網(wǎng)站,而無需為更新產(chǎn)品描述等簡(jiǎn)單功能編寫代碼。營銷或銷售團(tuán)隊(duì)中的任何人今天都可以做到。對(duì)于自定義應(yīng)用程序要求,他們可以使用免費(fèi)的插件應(yīng)用程序或要求開發(fā)團(tuán)隊(duì)創(chuàng)建一個(gè)新應(yīng)用程序并將其上傳到 CMS。簡(jiǎn)單的

內(nèi)容管理系統(tǒng)中的固有漏洞

據(jù) Data Breach Today 報(bào)道, 2014 年有 800,000 個(gè)銀行憑證被黑客利用 WordPress 網(wǎng)站竊取。同年 11 月 20 日,WordPress 推出了針對(duì)跨站點(diǎn)腳本 (XSS)漏洞的安全補(bǔ)丁。

同樣,就在四個(gè)月前,攻擊者利用了 Drupal 中存在 2 年歷史的 SQL 注入漏洞。他們安裝了基于網(wǎng)絡(luò)的勒索軟件,并使用CVE-2014-3704劫持了網(wǎng)站管理員帳戶,后來由 Drupal 對(duì)其進(jìn)行了修補(bǔ)。

雖然 CMS 被廣泛使用,但它也被廣泛利用。由于開源社區(qū)管理這些 CMS,因此無法追蹤代碼的來源及其可能存在的漏洞。

即使您使用自動(dòng)掃描或滲透測(cè)試發(fā)現(xiàn)漏洞,您也無法在系統(tǒng)中推動(dòng) WordPress 或 Drupal 對(duì)其進(jìn)行修補(bǔ)。所以從本質(zhì)上講,人們只能祈禱他們的網(wǎng)站在 CMS 修復(fù)之前不會(huì)被黑客入侵。

平均而言,WordPress、Drupal 和 Joomla 分別在 42、51 和 36 天內(nèi)發(fā)布安全補(bǔ)丁。這是已知漏洞時(shí)網(wǎng)站容易受到攻擊的平均天數(shù)。對(duì)于未公布商業(yè)利用的其他漏洞,創(chuàng)建和部署補(bǔ)丁可能需要數(shù)月時(shí)間。

第三方應(yīng)用程序中的安全漏洞

此外,三大 CMS目前提供 70,000 多個(gè)可用插件,任何人都可以上傳或下載。由于 WordPress 擁有最大數(shù)量的第三方應(yīng)用程序 (40,000),讓我們看看為新應(yīng)用程序編寫代碼并將它們上傳到 CMS 需要什么。

- -零出版費(fèi)

- - 零安全檢查

- -基礎(chǔ)API

- -支持PHP

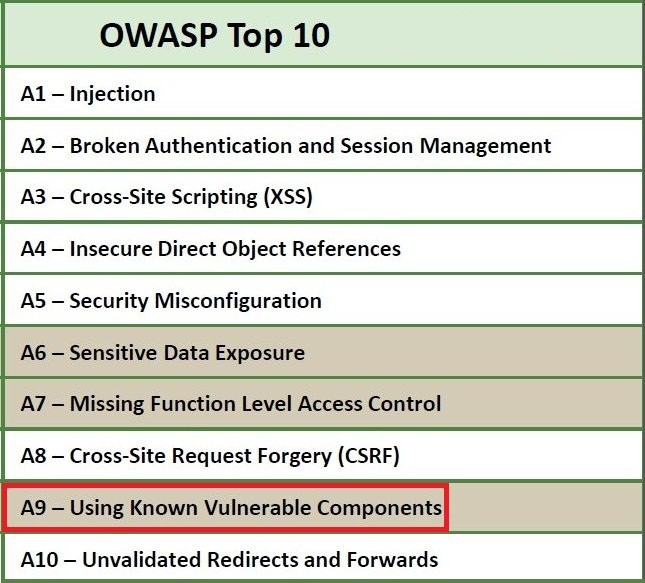

基本上,任何知道如何編碼的人都可以將插件添加到 WordPress 架構(gòu)中,而我們不知道代碼從何而來。Open?Web Application Security?Project (OWASP) A9 給出了這個(gè)帶有插件的安全漏洞的一般概念。A9 代表“使用已知易受攻擊的組件”。

因此,如果“FancyBox for WordPress”插件易受 SQL 注入攻擊,則所有使用該插件的網(wǎng)站都將易受攻擊,在本例中超過 100,000 個(gè)網(wǎng)站。

Checkmarx 幾年前對(duì) WordPress 插件進(jìn)行了自動(dòng)化測(cè)試,發(fā)現(xiàn)所有插件中有 20% 容易受到攻擊,例如SQL Injection。此外,排名前 10 的插件中有 7 個(gè)容易受到應(yīng)用程序攻擊。

這意味著每個(gè)使用這些插件的網(wǎng)站也將容易受到攻擊。

利用這些漏洞困難嗎?

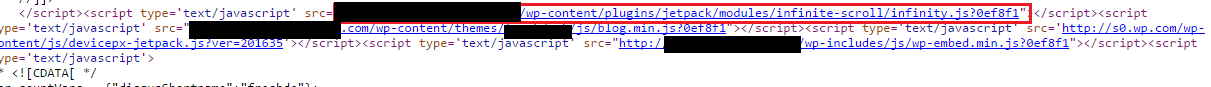

一個(gè)簡(jiǎn)單的“查看源代碼”將告訴您網(wǎng)站在其 CMS 上使用的插件。如果其中一個(gè)插件易受攻擊,黑客可以利用它來攻擊該網(wǎng)站。

對(duì)于更大規(guī)模的自動(dòng)化攻擊,黑客首先會(huì)在插件中找到漏洞,然后找到數(shù)百萬個(gè)使用該特定第三方應(yīng)用程序的網(wǎng)站。

獨(dú)立保護(hù)您的 CMS

未知代碼組件、第三方應(yīng)用程序和安全補(bǔ)丁的延遲使公共 CMS 容易受到多種應(yīng)用程序攻擊。雖然發(fā)現(xiàn)漏洞是實(shí)現(xiàn)安全的第一步,但您永遠(yuǎn)無法修補(bǔ)它,因?yàn)槟拈_發(fā)人員不擁有 CMS 或插件。即使進(jìn)行深度滲透測(cè)試,您也只會(huì)查看漏洞而不會(huì)進(jìn)行任何修復(fù)。這就是Indusface?Total Application Security可以幫助您的地方。它可以找到漏洞并虛擬地修補(bǔ)它們。

虛擬補(bǔ)丁意味著您無需更改應(yīng)用程序代碼中的任何內(nèi)容,但 WAF 會(huì)應(yīng)用特定的策略或規(guī)則,不允許攻擊者利用該特定漏洞。這就像在不更新軟件的情況下自動(dòng)緩解攻擊。